Penetrationstests

Sicherheitslücken rechtzeitig erkennen und wertvolle Daten schützen.

Die fortschreitende Digitalisierung ist in jeder Branche und in jeder Unternehmensgröße bemerkbar. Egal, ob in der Chemie- und Pharmaindustrie, Automobilindustrie, in der Finanz- und Versicherungsbranche oder in kleinen und mittelständischen Unternehmen (KMUs), die Veränderungen sind gleich: Prozesse werden digitalisiert und Systeme miteinander verbunden, kritische Geschäftsanwendungen erfolgen immer häufiger web- und/oder mobilbasiert und immer mehr Anwendungen und Daten werden in die Cloud verlagert.

Für Cyberkriminelle ergeben sich dadurch neue Angriffsoptionen. Diese Entwicklung bestätigen auch die Ergebnisse unserer Cybersecurity Trends 2024 . Die Trends zeigen, dass Cyberangriffe die Existenz von Unternehmen zunehmend bedrohen und die Angriffe immer professioneller werden. Die zunehmende Bedeutung der Cyberresilienz zeigt auch die stetig zunehmende Regulierung in dem Bereich, die teilweise sogar die Durchführung von Penetrationstests fordert. Daten haben sich zu einem neuen und äußerst wertvollen Wirtschaftsgut entwickelt, das es zu schützen gilt.

Der digitale Wandel erfordert bei der Unternehmensführung und bei IT-Verantwortlichen neue Denkanstöße im puncto Cybersecurity- und Datenschutzmaßnahmen. Insbesondere, da Cyberattacken eine nicht zu unterschätzende Herausforderung im Unternehmensalltag darstellen.

Penetrationstests von TÜV Rheinland – Ihre Vorteile

✔ Sicherheitslücken frühzeitig erkennen – Wir finden Schwachstellen, bevor Angreifer sie ausnutzen.

✔ Compliance sicherstellen – Erfüllen Sie alle relevanten Sicherheitsstandards und stärken Sie das Vertrauen Ihrer Kunden und Partner.

✔ Zertifizierte Expert:innen – Unsere Tester sind hochqualifiziert und besitzen anerkannte Zertifikate wie OSCP.

✔ Topaktuelle Angriffsszenarien – Unsere Expert:innen bleiben durch kontinuierliche Schulung immer auf dem neuesten Stand der Bedrohungslage.

✔ Fachliche Spezialisierung – Jede/-r Tester:in konzentriert sich auf ein spezifisches Themenfeld, um maximale Expertise zu gewährleisten.

✔ Effizientes Projektmanagement – Klare Abläufe, strukturierte Berichte und professionelles Management sorgen für reibungslose Tests.

✔ TÜV Rheinland steht für Qualität und Expertise – Als erfahrene und unabhängige Prüfinstanz bieten wir Ihnen Penetrationstests, die den höchsten Standards entsprechen.

Identifizieren Sie daher mittels eines Penetrationstests potentielle Schwachstellen in Ihrer IT-Infrastruktur, prüfen Sie die Wirksamkeit von bestehenden Schutzmaßnahmen und erfahren Sie wo Systeme den Sicherheitsanforderungen nicht genügen.

Erhalten Sie eine objektive Einschätzung Ihrer IT-Sicherheit und entdecken Sie Ihre Schwachstellen bevor kriminelle Hacker sie finden.

Sicherheitslücken erkennen dank Pentests

_core_1_x.png)

Mithilfe des Penetrationstests, kurz Pentests, überprüfen wir unter anderem Ihre bestehende IT-Infrastruktur (Netzwerke und IT-Systeme) sowie Webapplikationen (z.B. Onlineshops, Kundenportale, Online-Banking ) auf potenzielle Schwachstellen, die Kriminellen eine Angriffsfläche für Cyberattacken bieten könnten. Um Schwachstellen und Sicherheitslücken aufzudecken und Gefährdungspotenziale optimal einzuschätzen, gehen unsere IT-Experten wie folgt vor:

- Vorgespräch und Bedarfsanalyse

Aufnahme des Status quo, um Ziel und Umfang des Penetrationstests, gemäß Ihrer Situation und Gefährdungslage zu ermitteln. - Informationssammlung

Erhebung aller für den Angriff relevanten Informationen und Betrachtung des Unternehmens aus der Sicht eines Angreifers. - Identifikation von Schwachstellen

Entdeckung möglicher Schwachstellen durch gezielte automatische und manuelle Tests. Dabei wenden wir ähnliche Methoden an, die auch kriminelle Hacker nutzen. - Ausnutzung von Schwachstellen

Nachweis von Schwachstellen, indem unsere Tester Sicherheitslücken bewusst ausnutzen und versuchen auf geschützte Unternehmensdaten, wie z.B. Kundendaten, zuzugreifen. - Berichterstellung

Zusammenfassung der Penetrationstestergebnisse und aller gefundenen Schwachstellen sowie Handlungsempfehlungen zu deren Behebung.

Im Finanzsektor als auch in der Automobilindustrie sind Penetrationstests bereits Bestandteil regulatorischer Anforderungen. Es ist zu erwarten, dass andere Branchen nachziehen, denn unabhängig vom Industriezweig und der Unternehmensgröße gilt es, sensible Daten zu schützen. Daher empfehlen wir, die Sicherheit Ihrer IT regelmäßig zu überprüfen.

Verschiedene Varianten eines Penetrationstests

Zur Identifizierung der Schwachstellen können verschiedene Methoden angewendet werden. Welche Variante für Ihr Unternehmen die Richtige ist, hängt von Ihrer bestehenden IT-Infrastruktur ab. In einem persönlichen Gespräch ermitteln wir Ihren Bedarf und analysieren die vorhandenen Systeme, um die passende Penetrationstest-Methode für Sie zu finden. Werfen Sie einen Blick auf unser Pentesting-Portfolio.

Unternehmen setzen zunehmend Large Language Models (LLMs) in Chatbots, Assistenzsystemen oder automatisierten Entscheidungsprozessen ein. Doch diese leistungsstarken KI-Modelle bergen erhebliche Sicherheitsrisiken – von unkontrollierten Datenlecks bis hin zur Manipulation durch gezielte Angriffe. Mit unserem spezialisierten LLM-Pentesting identifizieren wir Sicherheitslücken und helfen Ihnen, Ihre KI-Modelle zuverlässig abzusichern.

Welche Schwachstellen testen wir?

Unsere Tests basieren auf den OWASP LLM Top 10 und decken u. a. folgende Risiken ab:

✔ Prompt Injection: Manipulation der Eingabeaufforderungen, um das Verhalten des Modells zu verändern oder vertrauliche Informationen zu extrahieren.

✔ Datenlecks: Unbeabsichtigte Offenlegung sensibler Daten aus dem Trainingsprozess oder der Nutzung.

✔ Model Theft: Unbefugter Zugriff auf das Modell, um es zu replizieren oder für schädliche Zwecke einzusetzen.

✔ Training Data Poisoning: Einschleusen manipulierter Trainingsdaten zur Beeinflussung der Modellausgaben.

✔ Fehlgebrauch und Sicherheitslücken: Missbrauch von LLMs für Fehlinformationen, Spam oder Social Engineering sowie unsichere API-Nutzung.

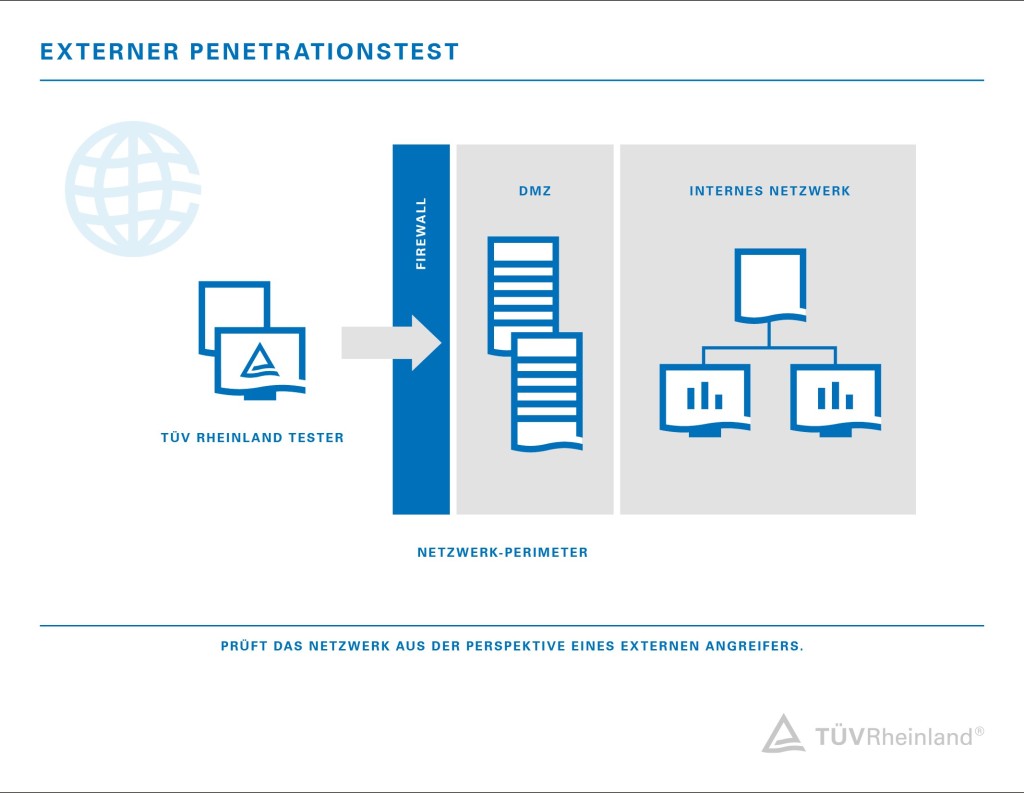

Der externe Penetrationstest symbolisiert den „klassischen“ Cyberangriff von außen. Dabei versucht unser IT-Security-Experte über die aus dem Internet erreichbaren Systeme in das unternehmensinterne Netzwerk einzudringen. Im Fokus der Untersuchung liegen die Firewall und Systeme der Demilitarisierten Zone (DMZ – ein Netzwerk, das als Pufferzone fungiert und von der Firewall überwacht wird, wie z.B. Web- oder Mailserver), um anschließend die Möglichkeiten eines Datenzugriffs- oder Diebstahls aufzudecken. Unsere Experten versuchen auch – sofern erlaubt – von der DMZ in das interne Netzwerk vorzudringen.

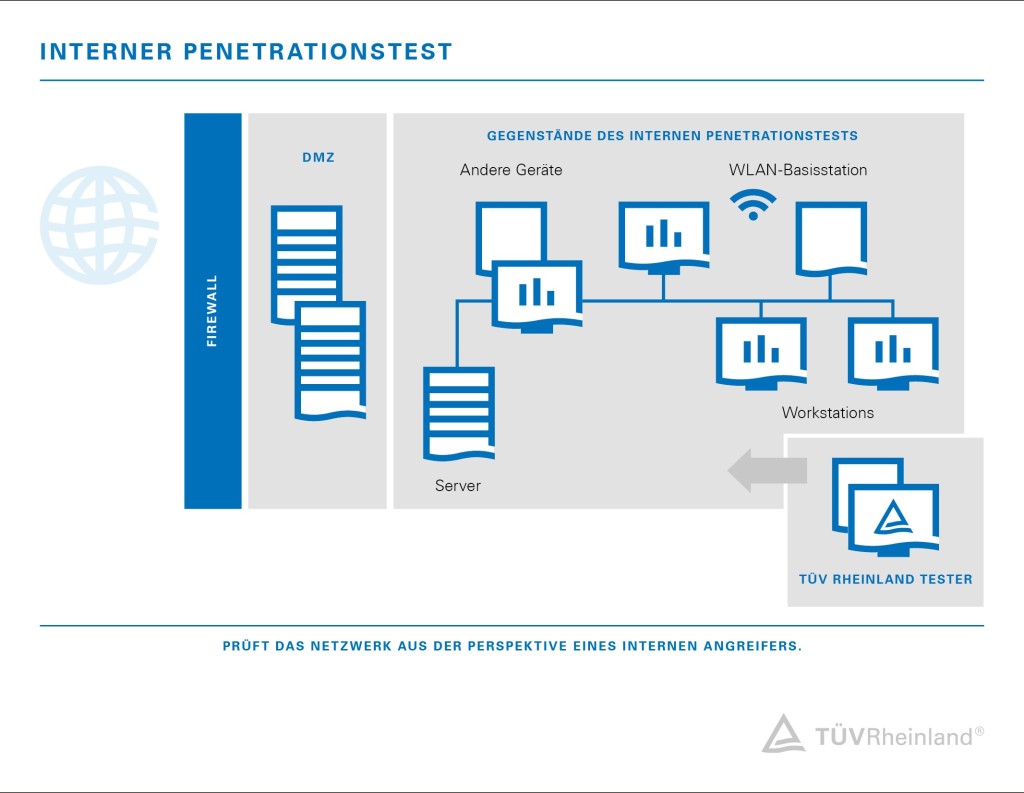

Bei einem internen Penetrationstest liegt der Ausgangspunkt innerhalb des Unternehmensnetzwerks, d.h. der Angreifer hat bereits Zugang zum internen Netzwerk erhalten. Dies simuliert den Fall, dass ein Angreifer sich bereits auf dem Gerät eines Mitarbeiters befindet. Somit ist das Ziel des internen Pentests festzustellen, welche Schäden erfolgen können, wenn Unternehmenszugänge kriminell missbraucht werden. Ein Angriff von innen heraus kann oft einen größeren Schaden in kürzerer Zeit anrichten als ein externer Angriff, da einige Schutzsysteme bereits umgangen oder überwunden wurden.

Bei dieser Methode simulieren unsere Experten einen Cyberangriff unter Verwendung von Taktiken, Techniken und Vorgehen echter Angreifer. Den Fokus und die Ziele der Red-Team-Kampagne bestimmen wir mit Ihnen gemeinsam im Vorfeld. Bei Bedarf erarbeiten wir mit Ihnen die für Sie kritischsten Angriffsvektoren – in Bezug auf Ihre Cyber-Resilienz, bevor wir in eine Angriffssimulation übergehen.

Im Vergleich zu einem Penetrationstest ist das Ziel einer Red-Team-Kampagne nicht, möglichst viele Schwachstellen aufzudecken, sondern mit einer gezielten Ausnutzung von relevanten Schwachstellen das festgelegte Kampagnenziele zu erreichen. Die Ergebnisse liefern Ihnen Aufschluss über die Widerstandsfähigkeit Ihres Unternehmens oder Unternehmensbereichs hinsichtlich Cyberangriffen. Darüber hinaus helfen die Ergebnisse Ihren eigenen Experten die internen Überwachungssysteme und Abläufe im Unternehmen zu optimieren, um Angriffe früher zu erkennen. Somit wird das Risiko eines größeren Schadens für Ihr Unternehmen minimiert.

Weiterführende Informationen zur Adversary Simulation finden Sie hier in unserem Informationsflyer.

Bei dem IoT-Penetrationstest überprüfen unsere Experten Ihr IoT-Ecosystem aus der Perspektive eines Hackers und spüren dabei Schwachstellen und Sicherheitslücken auf. Für einen umfassenden Schutz testen wir dabei das gesamte IoT-Ecosystem. Bei Bedarf untersuchen wir auch nur einzelne Komponenten und unterstützen Sie mit folgende Einzelleistungen:

- Sicherheitsanalyse der IoT-Geräte

- Sicherheitsanalyse eines Medizingeräts

- Sicherheitsanalyse von Automobilkomponenten

- Sicherheitsanalyse der mobilen Applikationen

- Sicherheitsanalyse des Backends

- Security-Assessment des Backends

Lesen Sie detaillierte Informationen zum IoT-Penetrationstest in unserem dazugehörigen Flyer. Mehr erfahren.

Software kann Programmierfehler, Sicherheitslücken oder Funktionen aufweisen, die für Angriffe ausgenutzt werden können. Eine Source Code Analyse deckt diese sicherheitskritischen Schwachstellen in der Funktionsweise und dem logischen Aufbau Ihrer Applikation auf.

Bereits während der Entwicklungsphase empfehlen wir unser Audit als qualitätssichernde Maßnahme. Hierzu benötigen unsere Spezialist*innen Zugriff auf den gesamten Source Code oder ausgewählte Module, welche durch automatisierte Tools und manuelle Mittel von uns aus Entwicklungsperspektive analysiert werden.

Sie erhalten einen detaillierten Bericht, der Schwachstellen dokumentiert und geeignete Maßnahmen zur gezielten Behebung aufzeigt.

Fordern Sie jetzt ein Angebot an.

Bei dem Webapplikation-Testing handelt es sich um einen Penetrationstest auf Basis des Open Web Application Security Project (OWASP) Testing Guide. Die Identifizierung von den OWASP Top 10 Schwachstellen sind dabei im Fokus der Untersuchung. Unsere Experten suchen aber auch nach weniger verbreiteten applikationsspezifischen Schwachstellen, um somit das bestmögliche Schutzniveau Ihrer Webapplikation zu erreichen. Im Anschluss fassen wir Ihnen die Analyseergebnisse sowie Handlungsempfehlungen zur Behebung der Schwachstellen in einem Bericht zusammen.

Weitere Informationen finden Sie in unserem Flyer Sicherheit für Ihre Webapplikation.

Die Hack Box ermöglicht unseren Experten, Penetrationstest aus der Ferne durchzuführen. Die Remote-Lösung ist besonders von Vorteil, wenn die Anwesenheit unserer Kollegen aus verschiedenen Gründen herausfordernd ist (beispielsweise bei Home-Office Arbeitsplätzen oder großen geografischen Distanzen). Die Hack-Box ist ein speziell konfigurierter und geschützter Computer, der via Post zugestellt wird. Die Installation der Hack-Box in das interne Netzwerk ist auf Einfachheit ausgelegt und erfordert keine speziellen Vorkenntnisse, was die Zusammenarbeit zwischen uns und den Anwendern einfach macht.

Alle Details zum Ablauf und Umgang mit der Hack-Box erfahren Sie hier.

Vertrauen Sie auf unsere Expertise im Bereich Penetrationtests

Unsere Dienstleistungen im Bereich der Penetratrationstests sind auf viele Bereiche der IT-Infrastruktur anwendbar. Dazu gehören Applikationen, Netzwerke und Infrastrukturen, eingebettete Systeme, Onlineshops, das Intranet, IoT-Geräte und selbstprogrammierte Software. Da wir die IT-Sicherheit in Ihrem Unternehmen ganzheitlich betrachten, bieten wir auch Test an, die sich nicht nur auf die Technik fokussieren, sondern auf organisatorische, prozessuale und menschliche Schwachstellen. Tests mit einem nicht ausschließlich technischen Fokus sind beispielweise Phishing-Angriffe, Red Team Kampagnen oder technische Security Assessments.

Die IT-Sicherheit Ihres Unternehmens liegt uns am Herzen. Daher identifizieren wir mit unseren Cybersecurity Testing Services jegliche Art von Schwachstellen und Sicherheitslücken, bevor andere sie ausnutzen. Somit geben wir Ihnen einen objektiven Überblick über Ihre Defizite und stehen Ihnen auch im Anschluss mit den passenden Empfehlungen zur Behebung zur Seite. Greifen Sie bei Cybersecurityprüfungen auf unsere Fach- und Branchenexpertise zurück, denn unseren Prüfern liegt das Testen im Blut. Wir ersetzen Unsicherheit mit Sicherheit und verhelfen Ihnen damit zielgerichtet Ihre Werte und das Vertrauen Ihrer Kunden zu schützen. TÜV Rheinland – mit Sicherheit getestet.

Erfahren Sie mehr zum Thema Penetration Testing – Reference Cases und FAQs

Sie möchten mehr zum Thema Penetrationstest erfahren? Unsere Experten haben für Sie die wichtigsten Fragen beantwortet.

- Referenzen / Case Studies

- Allgemeine Fragen & Antworten

- Penetrationstest für Industrieunternehmen

Expert:innen-Interview: Pentests im Bereich Operational Technology (OT)

Penetrationstests sind nicht nur auf Unternehmensnetze beschränkt. Das erklärt unser Experte Dr. Benedikt Westermann im Interview und gibt außerdem Einblicke in die Abläufe von Penetrationstests.

Unsere Nachhaltigkeits-Initiativen

Wir möchten heute die Basis für ein erfolgreiches Morgen legen. Unternehmen, Institutionen, Behörden und jeder Einzelne von uns kann den Weg in die Zukunft positiv mitgestalten. Wir unterstützen Sie umfassend, damit Sie auch auf lange Sicht nachhaltig, sicher und effizient wirtschaften können.

Kontakt

/tuv-rheinland-business-continuity-management-bcm_core_4_3.jpg)