Shadow-IT Assessment

Bei einem Shadow-IT Assessment sprechen wir über:

Transparenz über Cloud-Dienste mit unserem Shadow-IT Assessment

Täglich entstehen neue Cloud-Dienste, die zum Beispiel als Software-as-a-Service (SaaS) für Unternehmen und User*innen frei zugänglich zur Verfügung stehen. Bekannte und auch im beruflichen Umfeld oft genutzte SaaS-Applikationen sind unter anderem Microsoft 365, Teams, Google Drive, Salesforce, ServiceNow oder Zoom. Die Vorteile von Cloud-Diensten liegen auf der Hand: Sie sind jederzeit, an jedem Ort und nahezu von jedem Gerät zu bedienen und bieten somit eine sehr flexible Arbeitsweise.

Viele dieser attraktiven Cloud-Dienste werden häufig nicht von der Unternehmens-IT zur Verfügung gestellt und existieren daher „im Schatten“. Da sie nicht in die Sicherheitsarchitektur eingebunden sind, greifen auch nicht die üblichen Sicherheitsmechanismen – Shadow-IT ist ein enormes und oft unterschätztes Risiko. Parallel zum Cloud-Boom steigt auch die Zahl der Endgeräte, mit denen Mitarbeitende Cloud-Dienste nutzen. Auch dadurch entstehen Sicherheitslücken.

Mit unserem Shadow-IT Assessment verschaffen Sie Ihrem Unternehmen Transparenz über genutzte Cloud-Dienste. Darauf aufbauend zeigen wir Ihnen Lösungen, um Ihre IT-Sicherheit zu steigern. Unser Anspruch lautet: Anytime, anywhere, any connection – always secure!

Shadow-IT in der Praxis: Wo liegt das Problem?

Es ist essenziell wichtig, Unternehmensdaten und den konformen Umgang mit den Daten abzusichern. Schatten-IT ist einer der größten Risikofaktoren und sollte priorisiert angegangen werden. Dabei legen wir hohen Wert darauf, den Mitarbeitenden möglichst viel Freiraum und Flexibilität zu geben und gleichzeitig die Sicherheit zu gewährleisten. Dies geschieht, indem Mitarbeitende sichere Alternativ-Anwendungen erhalten und gleichzeitig mit einem Awarenesstraining für die Risiken sensibilisiert werden.

Stefan Graf, Cloud-Security-Experte bei TÜV RheinlandWenn Mitarbeitende sich vertrauliche Unternehmenspräsentationen auf die Dropbox laden, damit sie abends noch mal daran mit ihrem privaten Tablet arbeiten können, kann dies ein signifikantes Problem sein. Wurde das Dropbox-Konto vielleicht kompromittiert? Dürfen diese Unternehmensdaten in ein privates Dropbox-Konto hochgeladen werden? Was passiert beim Datenfluss in die Cloud und aus der Cloud? Wie kommunizieren die einzelnen Cloud-Dienste untereinander? Wer haftet dafür, wenn Daten verloren gehen oder Kundendaten nicht DSGVO-konform verwaltet werden? Schatten-IT führt dazu, dass Unternehmen keinen Überblick über die Art, die Anzahl und Nutzungsart von Cloud-Apps außerhalb der eigenen Unternehmens-IT-Tools haben und ihre Sicherheitsmaßnahmen nicht wirken. In der Folge können Unternehmen auch nicht gegensteuern, wenn die verwendete Shadow-IT nicht den eigenen DSGVO- und Compliance-Anforderungen entspricht.

Shadow-IT kann den Verlust und Missbrauch von Daten zur Folge haben sowie einen Verstoß gegen Gesetzesvorgaben. Es drohen Vertrauensverlust und rechtliche Konsequenzen.

Welchen Nutzen hat das Shadow-IT Assessment für Ihre Cloud Security?

Ein wichtiger Schritt zur Cloud Security ist es, die beschriebenen Risiken der Shadow-IT zu vermindern. Im ersten Schritt sorgt das TÜV Rheinland Shadow-IT Assessment für Sichtbarkeit und Transparenz. Denn nur wer die verwendeten Anwendungen kennt, kann diese auch nachhaltig absichern. Dabei handelt es sich um eine cloudbasierte, teilautomatisierte Vorgehensweise, die nicht autorisierte Cloud-Dienste Ihres Unternehmens identifiziert. Es bringt die Anwendungen ans Tageslicht und zeigt eventuelle Risiken auf.

Dies leistet das Shadow-IT Assessment:

- Es schafft Klarheit über alle verwendeten SaaS-Dienste.

- Es qualifiziert und quantifiziert die Risiken, die Ihrem Unternehmen durch den Einsatz dieser Dienste entstehen können.

- Es liefert Details über jeden einzelnen Cloud-Dienst (wer, wann, wie oft, welche Menge an Daten?).

- Es auditiert die Cloud- und Webnutzung und berücksichtigt dabei die Compliance-Anforderungen.

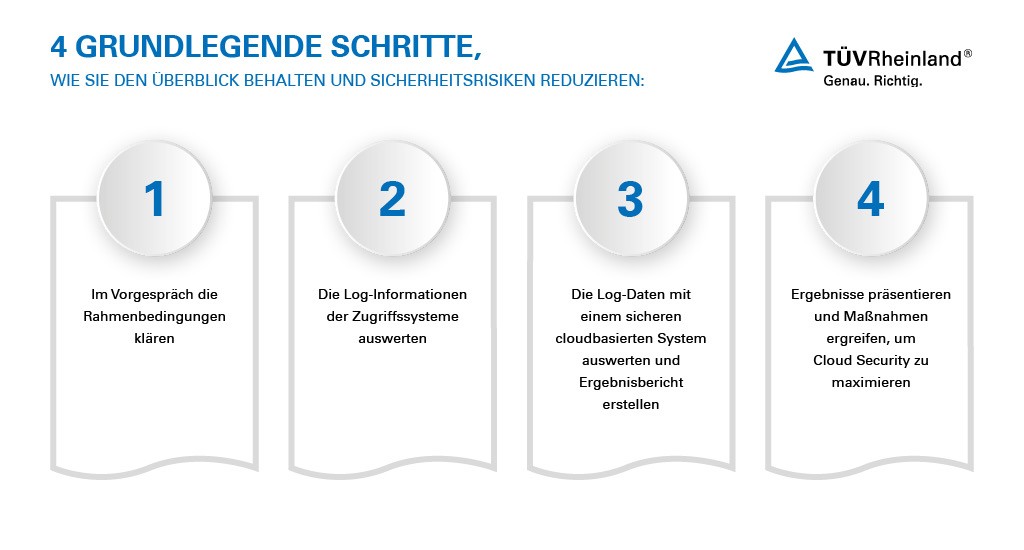

Shadow-IT Assessment: in 4 Schritten zu Überblick und Sicherheit

Unsere IT-Expert*innen führen mit Ihnen gemeinsam das Assessment durch. Dabei berücksichtigen wir Ihre individuelle Situation und richten das Assessment an den Besonderheiten Ihres Unternehmens aus.

Schritt 1: Vorgespräch

In einem Vorgespräch klären wir mit Ihnen die Rahmenbedingungen. Zum Beispiel:

- Was sind die von der IT freigegebenen Cloud-Dienste (z.B. Salesforce, Office 365) oder Cloud-Storage-Lösungen?

- Welche Daten Ihres Unternehmens sind besonders schutzbedürftig?

- Welche Vertraulichkeitsrichtlinien (Anonymisierung) sind während des Assessments zwingend und wie sollen sie umgesetzt werden?

- Welche Data-Governance oder Sicherheitsrichtlinien bedürfen einer speziellen Analyse?

Schritt 2: Zugänge zu Ihren Systemen

Beim Assessment werten wir die Log-Informationen der Zugriffssysteme aus (z. B. NG Firewall oder Web-Proxy) und benötigen dazu die Log-Daten des Internet-Breakouts (NG Firewall, WebGateway, Proxy). Wir können alle Log-Formate der gängigen Firewall- und Proxyhersteller verarbeiten.

Schritt 3: Analyse und Ergebnisbericht

Für die Analyse werten unsere Expert*innen mit einem sicheren cloudbasierten System die Log-Daten aus. Es verarbeitet die anonymisierten Daten automatisch. Die Analyse dauert zwei bis vier Wochen und liefert einen vollständigen Überblick über die verwendeten Cloud-Dienste.

Der Ergebnisbericht gibt Ihnen Transparenz über:

- Anzahl und Kritikalität der verwendeten Dienste

- Risikobewertung der verwendeten Cloud-Dienste aus Sicht des Unternehmens

- Verhältnis zwischen Up- und Download

- Welche User*innen (ggf. anonymisiert) haben den größten Up- bzw. Download?

- Top 10 der kritischen Cloud-Dienste in Bezug auf Up- und Download

- Top 10 der kritischen Cloud-Dienste in Bezug auf Benutzer*innenanzahl

- Auf Wunsch auch benutzerdefinierte Auswertungen

Schritt 4: Beratung zu Konsequenzen

Wir präsentieren Ihnen die Ergebnisse und beraten und begleiten Sie bei den nächsten Schritten, um Ihre Schatten-IT wirkungsvoll einzudämmen und Ihre Cloud Security zu maximieren.

Grundlage und Kick-off für Ihre Cloud Security

Das Shadow-IT Assessment ist als eine der ersten Maßnahmen eingebettet in den Cloud Security Cycle. Es kann einmalig stattfinden oder im Sinne eines Zyklus regelmäßig wiederholt werden. In jedem Fall ist das Assessment ein unverzichtbarer Meilenstein auf dem Weg zur Cloud Security . Denn die erlangte Transparenz ist die Grundvoraussetzung für alle weiteren Schritte: die Cloud-Nutzung zu kontrollieren und zu reglementieren, Datenschutz- und Compliance-Anforderungen einzuhalten, Sicherheitsrichtlinien durchzusetzen und die Sicherheit der Unternehmensdaten zu gewährleisten. Dies gelingt mit einem weiteren wichtigen Schritt im Cloud Security Cycle: Unsere komplexe Software-Lösung Cloud Access Security Broker (CASB) ist Ihr Gateway zur sicheren Cloud.

Profitieren Sie vollumfänglich von den Vorteilen der Cloud-Dienste, indem Sie Cloud-Anwendungen sicher einsetzen: Sie reduzieren Ihre Kosten, gewinnen Flexibilität und steigern Ihre Produktivität. Wir von TÜV Rheinland unterstützen Sie aktiv dabei – als Partner mit anerkannter Expertise und als unabhängiger Berater. Anytime, anywhere, any connection – always Secure!

Weiterführende Themen

Unsere Nachhaltigkeits-Initiativen

Wir möchten heute die Basis für ein erfolgreiches Morgen legen. Unternehmen, Institutionen, Behörden und jeder Einzelne von uns kann den Weg in die Zukunft positiv mitgestalten. Wir unterstützen Sie umfassend, damit Sie auch auf lange Sicht nachhaltig, sicher und effizient wirtschaften können.

Kontakt