Vorbei die Zeiten, als Software auf dem eigenen Rechner – on premise – installiert sein musste, um sie zu nutzen. Seit einigen Jahren stellen Anbieter die Software-as-a-Service (SaaS) in der Cloud zur Verfügung und Millionen Menschen nutzen sie täglich, zum Beispiel Office 365, GoogleDrive, WeTransfer oder Zoom. SaaS-Dienste sind einfach: User*innen brauchen die Software und die verwendeten Daten nur noch für ihre Zwecke zu konfigurieren.

Vorteile und Herausforderungen bei der Nutzung von SaaS.

Die Vorteile: SaaS ist einfach zu nutzen, immer technologisch aktuell, global verfügbar und preislich attraktiv. Das Abrechnungsmodell, eine Art Abo-System (Subscription) wird durch den Begriff pay-per-use beschrieben.

Die Herausforderung für Sie als Unternehmen: Die Herausforderung ist, dass Unternehmen für die Zugriffe, Accounts und Datensicherheit für jeden einzelnen SaaS-Dienst verantwortlich sind. Um dieser Verantwortung nachgehen zu können, muss auch die sogenannte Schatten-IT eingegrenzt werden.

Dabei helfen Ihnen folgende Fragen:

- Welche Cloud Services werden von welchem Anwender bzw. in welcher Abteilung genutzt?

- Werden die Compliance Policies des Unternehmens eingehalten?

- Welche Daten werden transferiert und sind sie ausreichend geschützt (z. B. verschlüsselt)?

- Greifen die Sicherheitsmechanismen gegen unbefugten Zugriff?

- Gibt es Maßnahmen, um den ungewollten Datenabfluss zu verhindern?

Unser Cloud-Security-Team hilft Ihnen dabei, die Herausforderungen der SaaS-Nutzung, zugeschnitten auf Ihr Unternehmen, zu identifizieren und Lösungen zu finden. Mit den Instrumenten unseres „Shadow-IT Assessments“ sowie des „Cloud Access Security Brokers“ erlangen Sie volle Transparenz über bestehende SaaS Nutzung. Darüber hinaus beraten Sie unsere Spezialist*innen, wie Sie maximale Sicherheit in aktuellen und künftigen SaaS-Diensten erreichen können.

| Merkmale von SaaS | Welche Herausforderungen können für Sie daraus entstehen? |

|---|---|

| Schnelle und einfache Buchung von unterschiedlichsten Cloud Services – insbesondere von Nicht-IT-Mitarbeitenden | Es entsteht eine „Schatten-IT“, die in Bezug auf Datensicherheit, Datenschutz, Compliance und Kostentransparenz schnell außer Kontrolle geraten kann. |

| Personenbezogene- und Unternehmensdaten werden von den Cloud-Anbietern in weltweit verteilten Data-Centern gespeichert | Fehlende Transparenz darüber, wo insbesondere personenbezogene Daten gespeichert bzw. verarbeitet werden, führen zu Herausforderungen bei der Einhaltung gesetzlicher Regularien, wie zum Beispiel der DSGVO |

| SaaS-Services verfügen über eigene Login- und Authentifizierungsmechanismen | Die Vielzahl von Benutzer-Logins mit unterschiedlichen, oftmals schwachen Passwörtern eröffnen neue Angriffsvektoren für Cyber-Attacken. |

Shadow-IT Assessment und Cloud Access Security Broker: Unser bewährtes Duo für weiterführende Cloud Security.

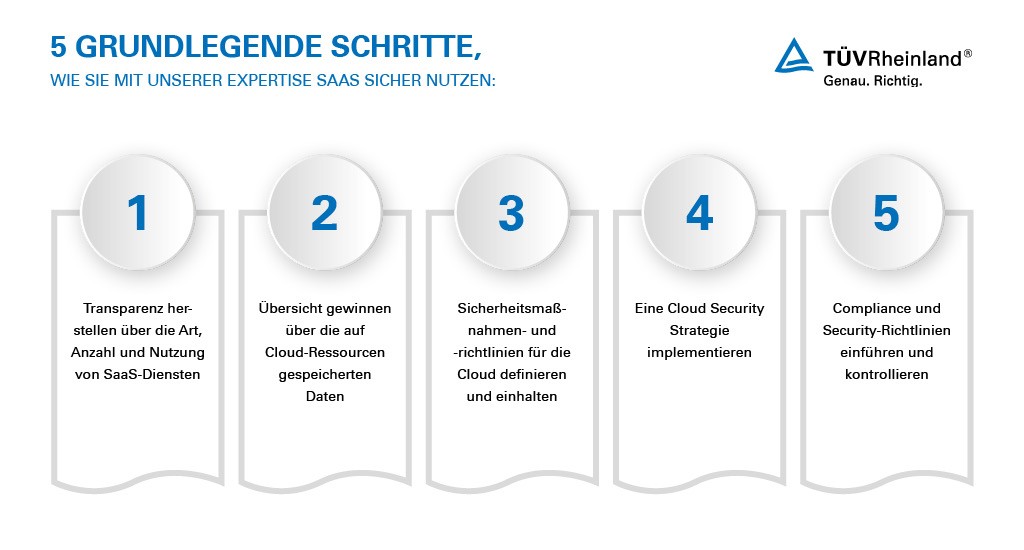

Auf dem Weg zur SaaS Security durchlaufen Sie mit unserer Hilfe die Phasen des Cloud Security Cycles. Dabei sind zwei Instrumente absolut notwendig, um die Risiken für Ihr Unternehmen zu minimieren und gleichzeitig das volle Potenzial der SaaS sicher nutzen zu können:

In der ersten Phase „identify“ ist es das TÜV Rheinland Shadow-IT Assessment. Es gibt Ihnen die Transparenz über Cloud-Anwendungen in Ihrem Unternehmen zurück. Das Assessment identifiziert Tools, die Ihre Unternehmens-IT nicht zur Verfügung stellt und die Mitarbeitende trotzdem nutzen. Das Shadow-IT Assessment ist die Grundvoraussetzung, um die Cloud-Nutzung zu kontrollieren und für weiterführende Schritte auf dem Weg zur Cloud Security.

Nachdem Sie mit dem Shadow-IT Assessment Klarheit über die verwendeten SaaS-Dienste erlangt haben, kann die zweite Phase „protect“ starten. Die wichtigste Maßnahme in dieser Phase ist der Cloud Access Security Broker (CASB). Als eine Art Kontrollsystem überwacht und protokolliert er den Datenverkehr zwischen Cloud-Anwendungen und ihren Nutzer*innen. Gleichzeitig setzt er auch Security Policies um.

Shadow-IT Assessment und CASB sind nur zwei – aber sehr wichtige – von mehr als 50 Services innerhalb unseres Cloud Security Cycles. Wir beraten Sie, wie Sie Ihr Shadow-IT Assessment und den CASB in Ihre gesamte Cloud-Security-Strategie einbetten. Zudem helfen wir dabei, den CASB aufzusetzen und zu betreiben und wir zeigen Ihnen mögliche Alternativen zu kritischen Cloud Diensten. Durch unsere Unabhängigkeit von Herstellern beraten wir Sie dabei neutral und transparent. Verlassen Sie sich auf unsere langjährige Expertise.